网络安全专家核心技能与必备工具指南

在数字时代,网络安全已成为国家、企业与个人生存的基石。作为一名专业的黑客或网络安全专家,不仅需要具备深厚的技术功底,更需遵循严格的道德与法律准则。以下是成为一名合格网络安全专家所需掌握的核心技能、常规软件工具以及网络与信息安全软件开发的关键要点。

一、核心技能体系

- 扎实的计算机科学基础

- 编程能力:熟练掌握Python、C/C++、Java、Go等语言,能够编写、分析和逆向工程代码。Python因其丰富的安全库(如Scapy、Requests)成为首选。

- 操作系统知识:深入理解Linux/Unix(如Kali Linux)和Windows系统内核、进程管理、文件系统及权限机制。

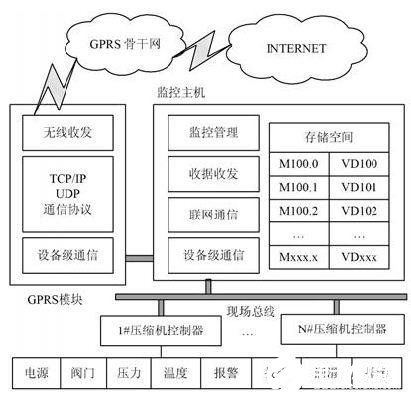

- 网络协议:精通TCP/IP、HTTP/HTTPS、DNS、SMTP等协议,能够分析数据包流量及识别异常。

- 攻防技术专长

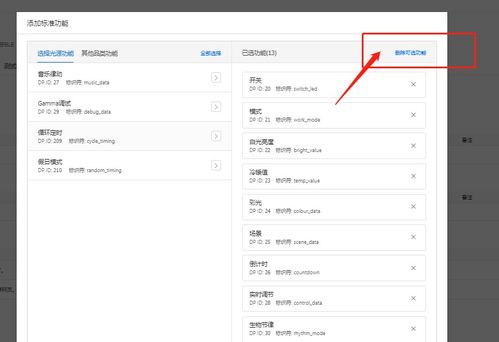

- 漏洞挖掘与利用:了解常见漏洞(如SQL注入、XSS、缓冲区溢出)原理,掌握模糊测试、代码审计技术。

- 渗透测试:从信息收集到权限提升的完整流程,包括社会工程学、物理安全测试。

- 防御技术:熟悉防火墙、入侵检测系统(IDS/IPS)、安全监控(SIEM)及应急响应流程。

- 分析与思维能力

- 逆向工程:使用IDA Pro、Ghidra等工具分析恶意软件或闭源软件。

- 密码学基础:理解对称/非对称加密、哈希函数及常见攻击方法。

- 持续学习:网络安全领域日新月异,需跟踪最新威胁情报(如CVE漏洞库)和攻防技术。

二、常规软件与工具

- 渗透测试平台

- Kali Linux:集成Nmap、Metasploit、Burp Suite等数百种工具的发行版。

- Parrot OS:另一款专注于隐私和渗透测试的开源系统。

- 扫描与枚举工具

- Nmap:网络发现与安全审计,用于端口扫描和服务识别。

- Burp Suite:Web应用安全测试,涵盖代理、爬虫、漏洞扫描功能。

- Wireshark:网络协议分析,捕获并深入检查数据包。

- 漏洞利用框架

- Metasploit:提供漏洞利用、载荷生成及后渗透模块的集成平台。

- SQLmap:自动化检测与利用SQL注入漏洞。

- 防御与监控工具

- Snort:开源入侵检测与预防系统。

- OSSEC:基于主机的入侵检测系统(HIDS),用于日志分析和完整性检查。

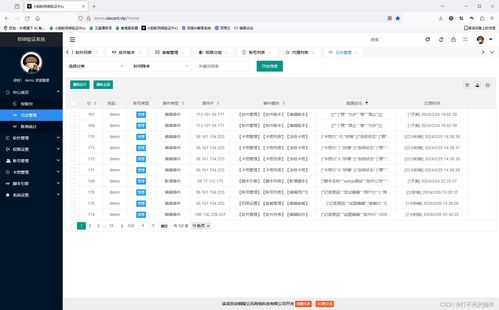

- Splunk/ELK Stack:日志管理与安全信息事件管理(SIEM)解决方案。

- 密码与恢复工具

- John the Ripper:密码破解工具,支持多种加密算法。

- Hashcat:高速密码恢复工具,支持GPU加速。

三、网络与信息安全软件开发

- 开发原则

- 安全开发生命周期(SDL):将安全融入需求、设计、编码、测试和部署各阶段。

- 最小权限原则:限制代码和用户的访问权限以减少攻击面。

- 纵深防御:多层安全措施确保单点失效不导致系统沦陷。

- 安全编程实践

- 输入验证与过滤:防止注入攻击,对所有用户输入进行严格校验。

- 安全存储与传输:使用TLS/SSL加密通信,避免明文存储敏感数据(如密码应加盐哈希)。

- 错误处理:避免泄露系统信息,记录日志供审计但不暴露细节。

- 常用开发库与框架

- 密码学库:如OpenSSL(C)、Cryptography(Python),用于实现加密算法。

- Web安全框架:Spring Security(Java)、Django Security(Python)提供身份验证和防护机制。

- 自动化测试工具:OWASP ZAP API可用于集成安全测试到CI/CD流程。

- 新兴技术关注

- 云安全:熟悉AWS、Azure等云平台的安全配置与容器(Docker/Kubernetes)安全。

- 物联网(IoT)与工控安全:针对嵌入式设备和工业协议的防护技术。

- 人工智能应用:利用机器学习进行异常检测或自动化漏洞挖掘。

四、职业道德与法律意识

真正的网络安全专家必须坚守白帽原则:仅在授权范围内测试,尊重隐私与数据保护法规(如GDPR、网络安全法),并通过认证(如CISSP、CEH、OSCP)提升专业信誉。

网络安全是一场永无止境的攻防博弈。掌握上述技能与工具仅是起点,持续实践、参与CTF比赛、贡献开源项目,并与社区协作,方能在瞬息万变的威胁环境中立于不败之地。

如若转载,请注明出处:http://www.spraygroundmall.com/product/20.html

更新时间:2026-02-20 18:43:13